Интересное:

Содержание:

Если вы уже читали несколько статей о социальной инженерии, вы должны знать, насколько велика опасность. Социальные инженеры, специально нацеленные на инвесторов в криптовалюту, представляют множество различных степеней риска. Сегодня мы подробно рассмотрим, что такое социальная инженерия, разведка с открытым исходным кодом и методы атак социальной инженерии, нацеленные на инвесторов в криптовалюту. Приятного чтения.

Инженеры-программисты пишут программы, инженеры-строители строят здания, а инженеры-механики создают машины. Так что же делают социальные инженеры? Их работа — взламывать людей. Они делают это различными способами. Задача социальных инженеров состоит в том, чтобы провести достаточное исследование цели, которую они поставили, манипулировать ею в соответствии со своими собственными целями и слить из нее информацию. Многие злоумышленники, от телефонных мошенников до северокорейской хакерской группы Lazarus, используют социальные инженерные атаки разной степени сложности.

Мы говорили о взломе человека, где образный «захват» — это выгода, полученная благодаря способности манипулировать целью. Кевин Дэвид Митник — один из величайших хакеров в истории, а также один из лучших социальных инженеров. Кибер-злоумышленники должны быть хорошими социальными инженерами, какими бы техническими они ни были. Потому что иногда вы не можете взломать брандмауэры, которые стоят сотни миллионов долларов, с вашими техническими знаниями. Чтобы проникнуть туда, внутренний дурак принесет вам больший успех, чем лучшие методы атаки.

Как мы упоминали выше, существуют различные уровни атак социальной инженерии. Хотя вам не нужно напрямую связываться с целями для простой атаки, вам, возможно, придется потратить годы на цель высокого уровня. Трудно точно классифицировать атаки социальной инженерии, но, дав общее определение, мы можем сегментировать их по методам. При этом давайте приведем пример для каждого уровня.

- Простые атаки: Простые атаки осуществляются с использованием неосторожных методов фишинга, ловушек для вирусов и т. д. Например, сайт магазина был взломан, а адреса электронной почты пользователей просочились. На форумах, где совершают покупки злоумышленники, эти данные публикуются платно или бесплатно. Злоумышленник создает клон соответствующего веб-сайта и отправляет электронные письма на все эти адреса электронной почты, как будто они приходят со взломанного сайта. Жертвы получают доступ к сайту по электронной почте и вводят информацию о пользователе. Таким образом, злоумышленник может получить доступ к информации карты. От автоматических ответов в Твиттере до автоматических атак DM — все они могут быть включены в этот простой тип атаки.

- Менее простые атаки: эти методы атак менее просты из-за времени, необходимого для технической компетентности и инфраструктуры. Социальные инженеры создают веб-сайты для бесплатных версий существующего программного обеспечения. Скачав и запустив бесплатную версию отсюда, вы даете злоумышленнику лазейку. Он также может извлекать любые данные с вашего устройства. Часть работы социальной инженерии заключается в поддельных приложениях, поддельных веб-сайтах и их маркетинге.

- Умеренные атаки: в ваш почтовый ящик Facebook или Twitter приходит сообщение. Если целью является мужчина, фальшивый женский профиль увеличивает вероятность успеха. Злоумышленник, который хочет с вами познакомиться, потратит не более нескольких дней, чтобы завоевать доверие, а когда у него будет достаточно времени, отправит вам файл для скачивания. Хотя изначально это выглядит как один файл pdf и Excel, на самом деле это два объединенных файла. При открытии pdf вирус работает в фоновом режиме. Для целей низкого сегмента обычно отправляется изображение сексуального характера. В этом типе атаки достаточно грубо проанализировать цель. Подробные методы манипуляции не нужны.

- Атаки высокого уровня: атаки высокого уровня теперь требуют от злоумышленника полного анализа жертвы. Вот что сделал Лазарь. При взломе моста Ронин было украдено более 600 миллионов долларов. Они добились этого с помощью методов социальной инженерии. Потому что многомиллионные брандмауэры трудно взломать, если нет 0day (недавно обнаруженной уязвимости). Но человек не таков, в нем скорее можно обнаружить слабость или даже создать из нее слабость. Теперь, вместо коротких примеров выше, давайте на следующем шаге рассмотрим подробные атаки социальной инженерии высокого уровня с помощью атаки Ронина.

Этот пост доставляет мне огромное удовольствие, так как я занимаюсь разведкой с открытым исходным кодом уже несколько лет и увлекаюсь социальной инженерией. В то же время я знаю, что самые большие потери, связанные с криптовалютами, несут атаки социальной инженерии, и даже впредь. С годами внедрение криптовалюты будет расти, и все больше турецких инвесторов станут целью этих атак. Надеюсь, те, кто прочитает ее спустя годы, что-то поймут из того, что здесь написано, и смогут уберечь себя от потерь.

- Инцидент: Взлом Ronin Bridge.

- Цель: Один член команды.

- Злоумышленник: Lazarus (Северокорейская государственная хакерская группа).

Во-первых, нужно было определить цель. Если мост должен быть взломан, закрытый ключ должен быть скомпрометирован. До этого события 4 ключа были скомпрометированы менее серьезными атаками социальной инженерии. Тем не менее, 5 из 9 ключей должны были быть захвачены, чтобы иметь возможность совершать транзакции в мультиподписном кошельке Axie Dao. Для этого они обратились к инженеру, работающему в Sky Mavis.

Наживка на удочку: более высокая зарплата и лучшее положение.

Вспомните свой самый счастливый момент: если кто-то вас о чем-то попросит, вы сможете это сделать. Другими словами, волнение и радость (а также страх и паника и т. д.) влияют на наши процессы принятия решений. Социальные инженеры также хорошо разбираются в психологии. Они сделали это заманчивое предложение инженеру Sky Mavis, но заранее подготовились. Поддельные статьи в Интернете о компании, предлагающей работу, поддельный веб-сайт и т. д. Потому что цель может взять на себя труд подтвердить точность предложения о работе.

Что такое социальная инженерия?

Инженеры-программисты пишут программы, инженеры-строители строят здания, а инженеры-механики создают машины. Так что же делают социальные инженеры? Их работа — взламывать людей. Они делают это различными способами. Задача социальных инженеров состоит в том, чтобы провести достаточное исследование цели, которую они поставили, манипулировать ею в соответствии со своими собственными целями и слить из нее информацию. Многие злоумышленники, от телефонных мошенников до северокорейской хакерской группы Lazarus, используют социальные инженерные атаки разной степени сложности.

Мы говорили о взломе человека, где образный «захват» — это выгода, полученная благодаря способности манипулировать целью. Кевин Дэвид Митник — один из величайших хакеров в истории, а также один из лучших социальных инженеров. Кибер-злоумышленники должны быть хорошими социальными инженерами, какими бы техническими они ни были. Потому что иногда вы не можете взломать брандмауэры, которые стоят сотни миллионов долларов, с вашими техническими знаниями. Чтобы проникнуть туда, внутренний дурак принесет вам больший успех, чем лучшие методы атаки.

Атаки социальной инженерии.

Как мы упоминали выше, существуют различные уровни атак социальной инженерии. Хотя вам не нужно напрямую связываться с целями для простой атаки, вам, возможно, придется потратить годы на цель высокого уровня. Трудно точно классифицировать атаки социальной инженерии, но, дав общее определение, мы можем сегментировать их по методам. При этом давайте приведем пример для каждого уровня.

- Простые атаки: Простые атаки осуществляются с использованием неосторожных методов фишинга, ловушек для вирусов и т. д. Например, сайт магазина был взломан, а адреса электронной почты пользователей просочились. На форумах, где совершают покупки злоумышленники, эти данные публикуются платно или бесплатно. Злоумышленник создает клон соответствующего веб-сайта и отправляет электронные письма на все эти адреса электронной почты, как будто они приходят со взломанного сайта. Жертвы получают доступ к сайту по электронной почте и вводят информацию о пользователе. Таким образом, злоумышленник может получить доступ к информации карты. От автоматических ответов в Твиттере до автоматических атак DM — все они могут быть включены в этот простой тип атаки.

- Менее простые атаки: эти методы атак менее просты из-за времени, необходимого для технической компетентности и инфраструктуры. Социальные инженеры создают веб-сайты для бесплатных версий существующего программного обеспечения. Скачав и запустив бесплатную версию отсюда, вы даете злоумышленнику лазейку. Он также может извлекать любые данные с вашего устройства. Часть работы социальной инженерии заключается в поддельных приложениях, поддельных веб-сайтах и их маркетинге.

- Умеренные атаки: в ваш почтовый ящик Facebook или Twitter приходит сообщение. Если целью является мужчина, фальшивый женский профиль увеличивает вероятность успеха. Злоумышленник, который хочет с вами познакомиться, потратит не более нескольких дней, чтобы завоевать доверие, а когда у него будет достаточно времени, отправит вам файл для скачивания. Хотя изначально это выглядит как один файл pdf и Excel, на самом деле это два объединенных файла. При открытии pdf вирус работает в фоновом режиме. Для целей низкого сегмента обычно отправляется изображение сексуального характера. В этом типе атаки достаточно грубо проанализировать цель. Подробные методы манипуляции не нужны.

- Атаки высокого уровня: атаки высокого уровня теперь требуют от злоумышленника полного анализа жертвы. Вот что сделал Лазарь. При взломе моста Ронин было украдено более 600 миллионов долларов. Они добились этого с помощью методов социальной инженерии. Потому что многомиллионные брандмауэры трудно взломать, если нет 0day (недавно обнаруженной уязвимости). Но человек не таков, в нем скорее можно обнаружить слабость или даже создать из нее слабость. Теперь, вместо коротких примеров выше, давайте на следующем шаге рассмотрим подробные атаки социальной инженерии высокого уровня с помощью атаки Ронина.

Методы атаки высокого уровня.

Этот пост доставляет мне огромное удовольствие, так как я занимаюсь разведкой с открытым исходным кодом уже несколько лет и увлекаюсь социальной инженерией. В то же время я знаю, что самые большие потери, связанные с криптовалютами, несут атаки социальной инженерии, и даже впредь. С годами внедрение криптовалюты будет расти, и все больше турецких инвесторов станут целью этих атак. Надеюсь, те, кто прочитает ее спустя годы, что-то поймут из того, что здесь написано, и смогут уберечь себя от потерь.

- Инцидент: Взлом Ronin Bridge.

- Цель: Один член команды.

- Злоумышленник: Lazarus (Северокорейская государственная хакерская группа).

Во-первых, нужно было определить цель. Если мост должен быть взломан, закрытый ключ должен быть скомпрометирован. До этого события 4 ключа были скомпрометированы менее серьезными атаками социальной инженерии. Тем не менее, 5 из 9 ключей должны были быть захвачены, чтобы иметь возможность совершать транзакции в мультиподписном кошельке Axie Dao. Для этого они обратились к инженеру, работающему в Sky Mavis.

Наживка на удочку: более высокая зарплата и лучшее положение.

Вспомните свой самый счастливый момент: если кто-то вас о чем-то попросит, вы сможете это сделать. Другими словами, волнение и радость (а также страх и паника и т. д.) влияют на наши процессы принятия решений. Социальные инженеры также хорошо разбираются в психологии. Они сделали это заманчивое предложение инженеру Sky Mavis, но заранее подготовились. Поддельные статьи в Интернете о компании, предлагающей работу, поддельный веб-сайт и т. д. Потому что цель может взять на себя труд подтвердить точность предложения о работе.

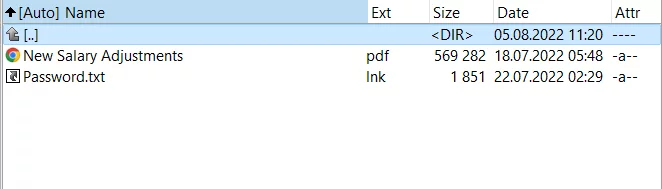

rar, отправленный командой Lazarus.

Кто-то из команды Lazarus сказал, что хочет предложить работу этому инженеру, и подробности в прикрепленном pdf-файле (изображение выше). Те, кто читает эту статью сегодня, должны ответить на этот вопрос, а что, если вы получили электронное письмо от очень крупной компании с предложением о работе, и в прикрепленном файле был файл, который, как вы знали, содержит подробности о социальных правах, включая зарплату? Скорее всего, вы скачаете его и откроете. Но то, что вы видите в формате PDF, представляет собой «комбинированный» файл, созданный с помощью утилит под названием «Binder». Другими словами, при открытии файла открывается PDF и одновременно начинает запускаться бэкдор (вирус, бэкдор). В результате был изъят и пятый закрытый ключ, и команда Lazarus отмывает эти активы в криптомиксеры, чтобы подпитывать ракеты Северной Кореи.

После инцидента Sky Mavis увеличила число с 9 до 11. Но технически социальные инженеры могли бы найти 51 идиота в этой компании, если бы она увеличилась до 100, если бы он не сообщил об этом своим сотрудникам. Так что же произошло с компьютером жертвы после открытия файла? Мы подробно обсуждали это в нашей статье о взломе Ronin , вы можете посмотреть, если хотите.

Такими же методами происходит утечка конфиденциальной информации государств, захват частных данных компаний и совершение атак на криптовалюту. Так как же мы будем защищены? Рассмотрим его в последней части статьи.

Немного больше подробностей было бы хорошо. Потому что, если вы освоите эти детали, вы сможете лучше понять, каковы на самом деле намерения тех, кто к вам обращается. Социальные инженеры руководствуются убеждением и доверием. Вы обнаружите, что вами манипулируют во время нападения.

Экстремальные эмоции: они помещают свою цель в эмоции, такие как страх, гнев, печаль. Таким образом, цели, которые не могут принимать разумные решения, легче направлять. Например, метод, которым обманывают даже судей, а люди продолжают терять деньги. Вам звонят и говорят, что вы прокурор, ваше имя причастно к теракту, приносите деньги и т. д. Вы верите в это. Радиопомехи сзади, их успех в сдерживании вас от окружающих вас людей, убедительный тон нападающего и десятки других вспомогательных факторов заставляют вас совершать ошибки.

Срочность: например, в случае с Ронином инженер открыл файл без промедления, потому что в конце была награда. Злоумышленники сделали все возможное, чтобы инженер подумал, что ему поступило заманчивое предложение. Послушайте, это предложение о работе можно сделать так, будто оно было отправлено даже из IBM или Apple. С маскировкой кто-то может отправить вам электронное письмо, как будто оно от Apple, и даже злоумышленник с достаточной технической подготовкой может даже позвонить вам с номера 155. Но если вы не знаете, что 155 внешних звонков отключены, вы поверите злоумышленнику. Итак, я знаю, что 155 закрыт для внешних звонков? Затем они пытаются убедить вас, звоня вам с номеров отделений, которые вы можете подтвердить в Интернете.

Доверие: Доверие — одна из самых важных вещей в атаке с использованием социальной инженерии. Для достижения стоящей цели могут потребоваться месяцы или даже годы работы. Как только доверие завоевано, злоумышленник достигает своей цели. Это более долгосрочная работа спецслужб. В краткосрочных атаках социальной инженерии социальный инженер делает разные вещи, чтобы вы не подумали, что он лжет.

Во-первых, как мы упоминали выше, если бы 1 миллиард человек в мире подвергся атаке с помощью социальной инженерии, можно было бы написать 1 миллиард разных историй. Тем не менее, изучение и ознакомление с различными методами атак, которые также нацелены на инвесторов в криптовалюту, является хорошим шагом к защите.

Они делятся на множество подгрупп. Например, спам-фишинг — это поддельная почта, рассылаемая по тысячам адресатов одновременно. Вы можете думать об этом как о большой сети, заброшенной в море. Например, электронное письмо приходит с фондового рынка, которым вы всегда пользуетесь, и просит вас загрузить файл или изменить пароль по ссылке в электронном письме, на самом деле злоумышленники отправили электронное письмо.

Есть голосовые фишинговые атаки. Они, в свою очередь, пытаются убедить жертв с помощью автоматических телефонных звонков. Они могут попытаться убедить вас, говоря, что я звоню с фондовой биржи Google или Binance и так далее.

Например, при фишинговых атаках в социальных сетях MetaMask обращается с вами так, как если бы вы были из службы поддержки клиентов. Я не хочу вдаваться в подробности и продлевать это, они уже заполняются, когда вы чирикаете это слово. Эта автоматизированная атака также похожа на спам-фишинг. Изображение ниже является примером этого. Они просят вас ввести информацию о вашем кошельке в форму Google, как идиота. Там точно сказано:

После инцидента Sky Mavis увеличила число с 9 до 11. Но технически социальные инженеры могли бы найти 51 идиота в этой компании, если бы она увеличилась до 100, если бы он не сообщил об этом своим сотрудникам. Так что же произошло с компьютером жертвы после открытия файла? Мы подробно обсуждали это в нашей статье о взломе Ronin , вы можете посмотреть, если хотите.

Такими же методами происходит утечка конфиденциальной информации государств, захват частных данных компаний и совершение атак на криптовалюту. Так как же мы будем защищены? Рассмотрим его в последней части статьи.

Характеристики атак социальной инженерии.

Немного больше подробностей было бы хорошо. Потому что, если вы освоите эти детали, вы сможете лучше понять, каковы на самом деле намерения тех, кто к вам обращается. Социальные инженеры руководствуются убеждением и доверием. Вы обнаружите, что вами манипулируют во время нападения.

Экстремальные эмоции: они помещают свою цель в эмоции, такие как страх, гнев, печаль. Таким образом, цели, которые не могут принимать разумные решения, легче направлять. Например, метод, которым обманывают даже судей, а люди продолжают терять деньги. Вам звонят и говорят, что вы прокурор, ваше имя причастно к теракту, приносите деньги и т. д. Вы верите в это. Радиопомехи сзади, их успех в сдерживании вас от окружающих вас людей, убедительный тон нападающего и десятки других вспомогательных факторов заставляют вас совершать ошибки.

Срочность: например, в случае с Ронином инженер открыл файл без промедления, потому что в конце была награда. Злоумышленники сделали все возможное, чтобы инженер подумал, что ему поступило заманчивое предложение. Послушайте, это предложение о работе можно сделать так, будто оно было отправлено даже из IBM или Apple. С маскировкой кто-то может отправить вам электронное письмо, как будто оно от Apple, и даже злоумышленник с достаточной технической подготовкой может даже позвонить вам с номера 155. Но если вы не знаете, что 155 внешних звонков отключены, вы поверите злоумышленнику. Итак, я знаю, что 155 закрыт для внешних звонков? Затем они пытаются убедить вас, звоня вам с номеров отделений, которые вы можете подтвердить в Интернете.

Доверие: Доверие — одна из самых важных вещей в атаке с использованием социальной инженерии. Для достижения стоящей цели могут потребоваться месяцы или даже годы работы. Как только доверие завоевано, злоумышленник достигает своей цели. Это более долгосрочная работа спецслужб. В краткосрочных атаках социальной инженерии социальный инженер делает разные вещи, чтобы вы не подумали, что он лжет.

Методы атаки на криптоинвесторов.

Во-первых, как мы упоминали выше, если бы 1 миллиард человек в мире подвергся атаке с помощью социальной инженерии, можно было бы написать 1 миллиард разных историй. Тем не менее, изучение и ознакомление с различными методами атак, которые также нацелены на инвесторов в криптовалюту, является хорошим шагом к защите.

Фишинговые атаки.

Они делятся на множество подгрупп. Например, спам-фишинг — это поддельная почта, рассылаемая по тысячам адресатов одновременно. Вы можете думать об этом как о большой сети, заброшенной в море. Например, электронное письмо приходит с фондового рынка, которым вы всегда пользуетесь, и просит вас загрузить файл или изменить пароль по ссылке в электронном письме, на самом деле злоумышленники отправили электронное письмо.

Есть голосовые фишинговые атаки. Они, в свою очередь, пытаются убедить жертв с помощью автоматических телефонных звонков. Они могут попытаться убедить вас, говоря, что я звоню с фондовой биржи Google или Binance и так далее.

Например, при фишинговых атаках в социальных сетях MetaMask обращается с вами так, как если бы вы были из службы поддержки клиентов. Я не хочу вдаваться в подробности и продлевать это, они уже заполняются, когда вы чирикаете это слово. Эта автоматизированная атака также похожа на спам-фишинг. Изображение ниже является примером этого. Они просят вас ввести информацию о вашем кошельке в форму Google, как идиота. Там точно сказано:

«У меня была такая же проблема,

но она была решена сразу после того, как я написал в службу поддержки кошелька Metamask, используя эту форму.

Думаю, вам тоже следует написать им».

но она была решена сразу после того, как я написал в службу поддержки кошелька Metamask, используя эту форму.

Думаю, вам тоже следует написать им».

Google Phishing, когда вы ищете слово, рекламируемый сайт появляется вверху. Например, пока вы заходите на сайт MetaMask, вы можете кликнуть на поддельный сайт вверху и скачать вирус отсюда.

URL-фишинг, давайте еще раз пройдемся по MetaMask. Ссылки, похожие на адрес веб-сайта MetaMask, оставляются в статье, в социальных сетях или где-либо еще, и ожидается, что вы нажмете на них. Эти ссылки могут содержать специальные символы и так далее.

Redirect Attacks, это методы, которые мы можем назвать более промежуточным уровнем. Например, вы просматриваете сайт проекта криптовалюты или новостной сайт. Если этот сайт был взломан злоумышленниками или если владелец сайта является злоумышленником, он может автоматически перенаправить вас на адрес, подготовленный для фишинга. Например, вас перенаправляют на сайт посреди новостей, и там есть сообщение типа «Мы, как Binance, даем вознаграждение в размере 100 BUSD тем, кто войдет в систему в течение 1 часа», вы думаете, что действительно находитесь на сайте Binance и авторизоваться. История не всегда может быть такой простой.

Здесь злоумышленник, используя ваше любопытство, привлечет вас. Эти атаки-приманки осуществляются разными способами. Особенно в нашей стране мы можем увидеть этот рост в будущем. Криптовалютные инвесторы тоже должны остерегаться их. Итак, вкратце, к чему эти нападки-травли?

- USB-накопители, которые вы найдете на пути у двери.

- USB в вашей сумке

- Дисковые ссылки в электронной почте

Давайте рассмотрим следующий пример, чтобы объяснить этот метод атаки. Вы криптовалютный инвестор, и вас знают все. Уверенный в себе злоумышленник, замаскированный под сервисмена, электрика и т. д., может подойти к вашей двери и установить в вашем доме подслушивающее устройство, рутер и т. д. Я знаю, это звучит как то, что вы видите в кино, но кто-то, у кого есть потенциал заработать миллионы долларов, может это сделать, и технически это не так сложно.

Это добро в ответ. Вы помогаете кому-то, и они хотят отправить вам NFT. Вы принимаете это, потому что он сделал это, чтобы отплатить вам за услугу. Однако входящий NFT делает ваш кошелек непригодным для использования, и вы можете продать этот NFT в одном месте, а когда вы подключаете свой кошелек здесь, он разрешает перевод на смарт-контракт, и вы теряете все свои активы.

Все эти методы атаки профессионально применяются для криптовалют, включая поддельные ICO, кошельки и биржи. В прошлом социальные инженеры должны были ограбить банк, чтобы заработать 100 миллионов долларов. Ограбление крупного криптовалютного инвестора сегодня равносильно ограблению банка. Кроме того, риск быть пойманным ниже, вероятность успеха выше, и требуется меньше энергии и капитальных затрат.

Существуют десятки различных методов атаки. Но хватит, теперь давайте перейдем к последней части, как нам защититься от этих атак.

Если не бродить в хорошей клетке, нет выхода из рук хорошего охотника. Возможно, вы сталкивались с транспортным средством, которое недавно было конфисковано во Франции. Сначала полиция подумала, что тросы в багажнике — это бомба в сборе. Но позже оказалось, что это фейковая базовая станция. Кто-то (вероятно, спецслужба страны) ходил по улицам Франции с этой установкой, стоимостью не более 100 тысяч долларов. Эта установка рассматривалась мобильными устройствами в регионе как базовая станция. Звонки с подключенных сюда устройств, интернет-трафик и все, что только можно придумать, оказалось в руках злоумышленника. Да, их пароли тоже, если они вошли в свою учетную запись Binance. На самом деле, при желании злоумышленник может заразить их вирусами, направив трафик этих мобильных устройств.

Если вы не Виталик Бутерин или CZ, вы вряд ли станете целью такой атаки. Итак, какие меры предосторожности вы можете принять против методов атаки, целью которых вы можете быть?

- Даже если вас взломают, не теряйте. Единственный способ сделать это, если вы не торгуете криптовалютами на компьютере, который вы используете ежедневно. Таким образом, даже если вы являетесь объектом атаки, злоумышленники не смогут добраться до вашего кошелька с вашего устройства. Приобретите второй ноутбук, выполняйте на нем все свои финансовые операции и даже никогда не устанавливайте Microsoft Office на это устройство. Подключайтесь к Интернету с помощью мобильных данных вашего телефона и, если возможно, используйте устройства iOS.

- Получите полнофункциональный платный антивирус, который также защищает от фишинговых атак.

- Взломанные приложения опасны, не используйте их.

- Игнорируйте сообщения от незнакомых вам людей в социальных сетях, особенно если они пытаются установить с вами эмоциональную близость.

- Если вы получили привлекательное предложение в социальных сетях или по электронной почте, предложение о работе, что угодно. Не принимайте поспешных решений. Особенно, если вам прислали файл, не открывайте его, не убедившись, что другой стороной является реальная компания.

- Если возможно, получите VDS для своих рискованных транзакций. Вы можете свести к минимуму риск повреждения исходного устройства, открыв подозрительные файлы, а затем перезагрузив системы на VDS, которые вы получаете из-за границы за несколько долларов в месяц.

- Не принимайте поспешных решений, когда вас взволновало любое заманчивое предложение. Например, если кто-то предлагает вам 30% APY за доллар, он, вероятно, пытается вас обмануть.

- Информация о децентрализованном кошельке, распространяемая в Интернете, является ловушкой. Вы увидите 12 слов информации о децентрализованном кошельке в почте или социальных сетях, и в этом кошельке есть NFT для обналичивания. Однако, чтобы заплатить за газ, вам нужно отправить деньги на адрес, потому что в кошельке нет баланса. Этот кошелек, управляемый смарт-контрактом, автоматически переводит соответствующий баланс в безопасный кошелек, когда вы делаете перевод. Эту историю можно развивать сотнями разных способов.

- Никогда не пренебрегайте проверкой URL. Предполагая, что вы будете подключать свой кошелек к платформе OpenSea, обязательно несколько раз повторите символы в адресной строке. Повторите то же самое при входе в свою учетную запись на бирже.

- Вложите X долларов, окупитесь через X месяцев, такие истории, как «Двигайся, чтобы заработать», могут превратиться в большой ажиотаж. Будьте осторожны с ними.

- Не сообщайте своей среде о размере ваших инвестиций в криптовалюту, чтобы не стать объектом физических атак социальной инженерии. Ваш молодой родственник, который постоянно находится в вашем доме и вне его, может начать следить за вами, вставив зараженный USB-накопитель в ваш компьютер за несколько секунд.

- Позаботьтесь о безопасности домашнего Wi-Fi и не сообщайте свой пароль соседям.

В результате инвесторы в криптовалюту являются очень привлекательными целями для злоумышленников. После месяцев заботы о вас, установления близости и завоевания вашего доверия вы столкнетесь с людьми, которые легко могут причинить вам вред. Многие из упомянутых здесь методов до сих пор используются людьми, которые хотят обмануть инвесторов криптовалюты. И в будущем он будет использоваться гораздо интенсивнее. Наиболее важной частью атак социальной инженерии являются убедительные истории, которые чрезмерно детализированы, вы не можете бороться с ними, все, что вы можете сделать, это подвергнуть сомнению все в Интернете и никому не доверять с полной капитуляцией.

Даже на самые глупые истории есть покупатели. Никогда не забывайте об этом, нигерийские мошенники до сих пор обманывают людей в Йемене, говоря, что я солдат в Йемене, я сын свергнутого короля. Они могут обманывать и грабить людей методами, называемыми любовными атаками. Хотя даже на такие глупые истории есть покупатели, помните, что гораздо более сложные сценарии могут вас «обмануть». Чтобы еще больше не утомлять читателя, я не буду углубляться в тему историй, совершенных разведкой из открытых источников, потому что это тема, которая будет подробно рассмотрена сама по себе. Об этом я расскажу в отдельной статье.

URL-фишинг, давайте еще раз пройдемся по MetaMask. Ссылки, похожие на адрес веб-сайта MetaMask, оставляются в статье, в социальных сетях или где-либо еще, и ожидается, что вы нажмете на них. Эти ссылки могут содержать специальные символы и так далее.

Redirect Attacks, это методы, которые мы можем назвать более промежуточным уровнем. Например, вы просматриваете сайт проекта криптовалюты или новостной сайт. Если этот сайт был взломан злоумышленниками или если владелец сайта является злоумышленником, он может автоматически перенаправить вас на адрес, подготовленный для фишинга. Например, вас перенаправляют на сайт посреди новостей, и там есть сообщение типа «Мы, как Binance, даем вознаграждение в размере 100 BUSD тем, кто войдет в систему в течение 1 часа», вы думаете, что действительно находитесь на сайте Binance и авторизоваться. История не всегда может быть такой простой.

Приманка Атаки.

Здесь злоумышленник, используя ваше любопытство, привлечет вас. Эти атаки-приманки осуществляются разными способами. Особенно в нашей стране мы можем увидеть этот рост в будущем. Криптовалютные инвесторы тоже должны остерегаться их. Итак, вкратце, к чему эти нападки-травли?

- USB-накопители, которые вы найдете на пути у двери.

- USB в вашей сумке

- Дисковые ссылки в электронной почте

Предлоговые атаки.

Давайте рассмотрим следующий пример, чтобы объяснить этот метод атаки. Вы криптовалютный инвестор, и вас знают все. Уверенный в себе злоумышленник, замаскированный под сервисмена, электрика и т. д., может подойти к вашей двери и установить в вашем доме подслушивающее устройство, рутер и т. д. Я знаю, это звучит как то, что вы видите в кино, но кто-то, у кого есть потенциал заработать миллионы долларов, может это сделать, и технически это не так сложно.

Атаки Quid Pro Quo.

Это добро в ответ. Вы помогаете кому-то, и они хотят отправить вам NFT. Вы принимаете это, потому что он сделал это, чтобы отплатить вам за услугу. Однако входящий NFT делает ваш кошелек непригодным для использования, и вы можете продать этот NFT в одном месте, а когда вы подключаете свой кошелек здесь, он разрешает перевод на смарт-контракт, и вы теряете все свои активы.

Заключение по методам атаки.

Все эти методы атаки профессионально применяются для криптовалют, включая поддельные ICO, кошельки и биржи. В прошлом социальные инженеры должны были ограбить банк, чтобы заработать 100 миллионов долларов. Ограбление крупного криптовалютного инвестора сегодня равносильно ограблению банка. Кроме того, риск быть пойманным ниже, вероятность успеха выше, и требуется меньше энергии и капитальных затрат.

Существуют десятки различных методов атаки. Но хватит, теперь давайте перейдем к последней части, как нам защититься от этих атак.

Как мы будем защищены от атак?

Если не бродить в хорошей клетке, нет выхода из рук хорошего охотника. Возможно, вы сталкивались с транспортным средством, которое недавно было конфисковано во Франции. Сначала полиция подумала, что тросы в багажнике — это бомба в сборе. Но позже оказалось, что это фейковая базовая станция. Кто-то (вероятно, спецслужба страны) ходил по улицам Франции с этой установкой, стоимостью не более 100 тысяч долларов. Эта установка рассматривалась мобильными устройствами в регионе как базовая станция. Звонки с подключенных сюда устройств, интернет-трафик и все, что только можно придумать, оказалось в руках злоумышленника. Да, их пароли тоже, если они вошли в свою учетную запись Binance. На самом деле, при желании злоумышленник может заразить их вирусами, направив трафик этих мобильных устройств.

Если вы не Виталик Бутерин или CZ, вы вряд ли станете целью такой атаки. Итак, какие меры предосторожности вы можете принять против методов атаки, целью которых вы можете быть?

- Даже если вас взломают, не теряйте. Единственный способ сделать это, если вы не торгуете криптовалютами на компьютере, который вы используете ежедневно. Таким образом, даже если вы являетесь объектом атаки, злоумышленники не смогут добраться до вашего кошелька с вашего устройства. Приобретите второй ноутбук, выполняйте на нем все свои финансовые операции и даже никогда не устанавливайте Microsoft Office на это устройство. Подключайтесь к Интернету с помощью мобильных данных вашего телефона и, если возможно, используйте устройства iOS.

- Получите полнофункциональный платный антивирус, который также защищает от фишинговых атак.

- Взломанные приложения опасны, не используйте их.

- Игнорируйте сообщения от незнакомых вам людей в социальных сетях, особенно если они пытаются установить с вами эмоциональную близость.

- Если вы получили привлекательное предложение в социальных сетях или по электронной почте, предложение о работе, что угодно. Не принимайте поспешных решений. Особенно, если вам прислали файл, не открывайте его, не убедившись, что другой стороной является реальная компания.

- Если возможно, получите VDS для своих рискованных транзакций. Вы можете свести к минимуму риск повреждения исходного устройства, открыв подозрительные файлы, а затем перезагрузив системы на VDS, которые вы получаете из-за границы за несколько долларов в месяц.

- Не принимайте поспешных решений, когда вас взволновало любое заманчивое предложение. Например, если кто-то предлагает вам 30% APY за доллар, он, вероятно, пытается вас обмануть.

- Информация о децентрализованном кошельке, распространяемая в Интернете, является ловушкой. Вы увидите 12 слов информации о децентрализованном кошельке в почте или социальных сетях, и в этом кошельке есть NFT для обналичивания. Однако, чтобы заплатить за газ, вам нужно отправить деньги на адрес, потому что в кошельке нет баланса. Этот кошелек, управляемый смарт-контрактом, автоматически переводит соответствующий баланс в безопасный кошелек, когда вы делаете перевод. Эту историю можно развивать сотнями разных способов.

- Никогда не пренебрегайте проверкой URL. Предполагая, что вы будете подключать свой кошелек к платформе OpenSea, обязательно несколько раз повторите символы в адресной строке. Повторите то же самое при входе в свою учетную запись на бирже.

- Вложите X долларов, окупитесь через X месяцев, такие истории, как «Двигайся, чтобы заработать», могут превратиться в большой ажиотаж. Будьте осторожны с ними.

- Не сообщайте своей среде о размере ваших инвестиций в криптовалюту, чтобы не стать объектом физических атак социальной инженерии. Ваш молодой родственник, который постоянно находится в вашем доме и вне его, может начать следить за вами, вставив зараженный USB-накопитель в ваш компьютер за несколько секунд.

- Позаботьтесь о безопасности домашнего Wi-Fi и не сообщайте свой пароль соседям.

В результате инвесторы в криптовалюту являются очень привлекательными целями для злоумышленников. После месяцев заботы о вас, установления близости и завоевания вашего доверия вы столкнетесь с людьми, которые легко могут причинить вам вред. Многие из упомянутых здесь методов до сих пор используются людьми, которые хотят обмануть инвесторов криптовалюты. И в будущем он будет использоваться гораздо интенсивнее. Наиболее важной частью атак социальной инженерии являются убедительные истории, которые чрезмерно детализированы, вы не можете бороться с ними, все, что вы можете сделать, это подвергнуть сомнению все в Интернете и никому не доверять с полной капитуляцией.

Даже на самые глупые истории есть покупатели. Никогда не забывайте об этом, нигерийские мошенники до сих пор обманывают людей в Йемене, говоря, что я солдат в Йемене, я сын свергнутого короля. Они могут обманывать и грабить людей методами, называемыми любовными атаками. Хотя даже на такие глупые истории есть покупатели, помните, что гораздо более сложные сценарии могут вас «обмануть». Чтобы еще больше не утомлять читателя, я не буду углубляться в тему историй, совершенных разведкой из открытых источников, потому что это тема, которая будет подробно рассмотрена сама по себе. Об этом я расскажу в отдельной статье.

Комментарии

Категории

Случайное

Ethereum, Ripple и Dogecoin на подъеме:

26-05-2021, 09:03

Опасность квантовых компьютеров для

23-08-2021, 13:19

Инцидент со взломом Flash Development,

27-12-2022, 16:47

MicroStrategy публикует отчет за третий

2-11-2022, 15:29

26 марта определит курс Bitcoin.

22-03-2021, 18:48